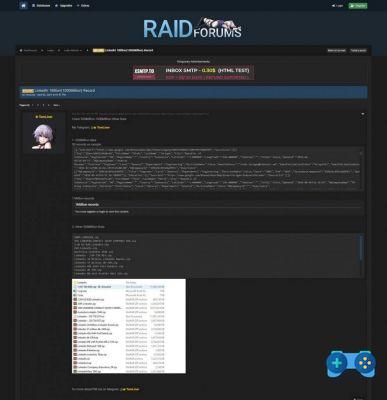

LinkedIn es la última víctima de una violación masiva y los datos de más de 500 millones de sus usuarios han sido sacados de la plataforma y puestos a la venta online. El conjunto de datos incluye información confidencial como direcciones de correo electrónico, números de teléfono, información del lugar de trabajo, nombres completos, identificaciones de cuentas, enlaces a sus cuentas de redes sociales y detalles de sexo.

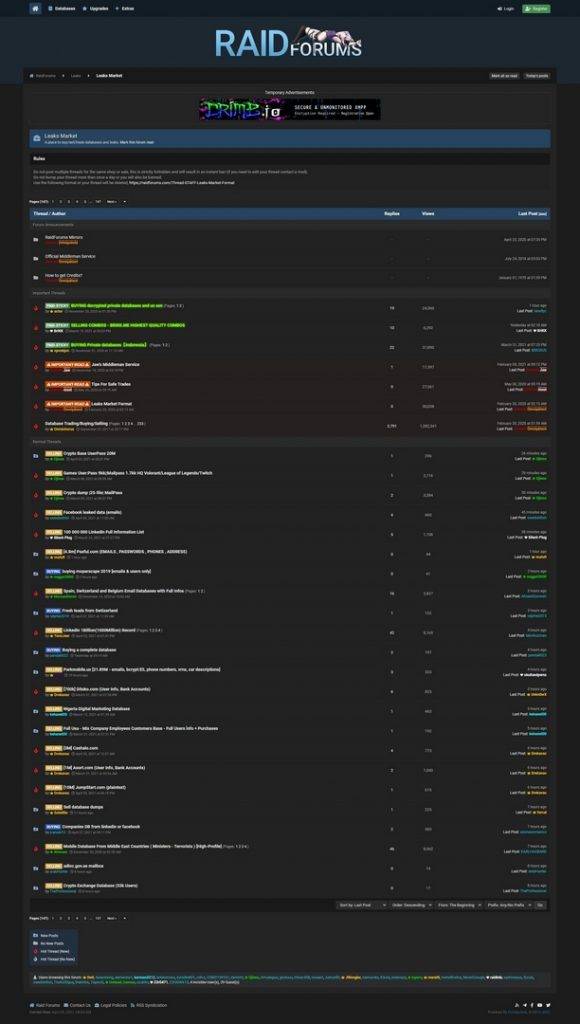

Los datos pirateados supuestamente fueron vendidos por un usuario desconocido en un foro de piratas informáticos, que descargó los datos de más de dos millones de usuarios como prueba. El pirata informático exige una cantidad de cuatro dígitos (en USD) a cambio de los datos pirateados, potencialmente en forma de Bitcoin. Esto se produce pocos días después de una filtración igualmente masiva de datos extraídos de más de 500 millones de usuarios de Facebook.

LinkedIn tiene más de 740 millones de usuarios, la empresa lo menciona en su sitio web, lo que significa que los datos de más de dos tercios de sus suscriptores han sido comprometidos y vendidos en línea.

El hacker solo vende por una cantidad de cuatro cifras, ¿por qué es tan barato?

“Dado que los datos filtrados no contienen detalles de tarjetas de pago ni contraseñas, son menos valiosos y de todos modos no se venderán por mucho en la web oscura. Sin embargo, contienen información personal valiosa (información laboral, correos electrónicos, enlaces a cuentas sociales), por lo que no se han hecho públicos de forma gratuita ”, comenta. Candid Wuest, vicepresidente de investigación de protección cibernética de Acronis, líder en Protección Cibernética.

“No es raro ver que estos conjuntos de datos se utilizan para enviar correos electrónicos de phishing personalizados, extorsionar rescates o ganar dinero en la web oscura, especialmente ahora que muchos piratas informáticos se dirigen a los buscadores de empleo de LinkedIn con ofertas de trabajo falsas, infectando con un troyano de puerta trasera. Por ejemplo, la semana pasada el grupo Golden Chicken utilizó estos ataques de phishing personalizados con cebo de LinkedIn ”, continúa Wuest.

¿Hay algo nuevo / sorprendente sobre este incidente?

“Desafortunadamente, ya nos hemos acostumbrado a los numerosos informes de filtraciones de datos y ya no nos sorprende. Solo hubo una filtración de datos de los 500 millones de registros de Facebook a principios de esta semana, y Facebook afirmó que este conjunto de datos fue generado por un bot que abusó de una vulnerabilidad que se corrigió en 2019.Todavía no se ha confirmado si los datos fueron recopilados por un nuevo raspado. bot, si el hacker abusó de una vulnerabilidad en el backend o si contiene datos de violaciones anteriores de LinkedIn ".

¿Qué acciones deben tomar ahora los usuarios con datos personales filtrados, además de estar muy atentos y cuidadosos?

“Ahora existe un mayor riesgo de phishing en LinkedIn, spam de SMS, así como ataques de restablecimiento de contraseña y los ataques contra otros servicios que usan SMS para MFA ahora son más probables. Por lo tanto, los usuarios deben estar atentos a los mensajes sospechosos de LinkedIn y cambiar del servicio MFA basado en SMS, cuando sea posible, a cuentas críticas ”, concluye Candid Wuest.

Deprecated: Automatic conversion of false to array is deprecated in /home/soultricks.com/htdocs/php/post.php on line 606